Este libro se divide en 10 Secciones

El libro original se encuentra en ingles, se tradujo el primer capitulo

Este es un vistazo del material que forma parte de los modulos de CCNP Cisco.

Si desea tomar el curso CCNP pongase en contacto con la institucion que brinde esta certificacion Cisco

Planificación de mantenimiento para redes compleja

Capítulo 1,

" Planificación de mantenimiento para redes complejas": En este capítulo se presenta y evalúa los modelos y metodologías

comúnmente practicados para el mantenimiento de la red, introduce los procesos

y procedimientos que son partes fundamentales de cualquier metodología de

mantenimiento de la red e identifica y evalúa las herramientas, aplicaciones y

recursos que apoyan los procesos de mantenimiento de la red.

Convenciones de sintaxis de comandos

Las convenciones que se utilizan para presentar la sintaxis de comandos

en este libro son las mismas convenciones usadas en la Referencia de comandos

de Cisco IOS. La referencia de comandos se describen estas convenciones de la

siguiente manera:

• La negrita indica mandatos

y las palabras clave que se introducen literalmente como se muestra. En los

ejemplos de configuración reales y de salida (la sintaxis de comandos no

general), negrita indica mandatos

que introducir manualmente por el usuario (como un comando show).

• La cursiva indica los

argumentos para los que se suministran valores reales.

• Las barras verticales (|) alternativa separada, los elementos que se

excluyen mutuamente.

• Los corchetes ([]) indican elementos opcionales.

• Las llaves ({}) indica una opción necesaria.

• Los apoyos dentro de corchetes ([{}]) indican una opción necesaria

dentro de un elemento opcional.

En este capítulo se tratan los siguientes temas:

·

Aplicación de metodologías de

mantenimiento.

·

Los procesos y procedimientos de

mantenimiento.

·

Las herramientas de mantenimiento

de red, aplicaciones y recursos.

Muchos de los procesos y las transacciones comerciales modernas

dependen de una alta disponibilidad y fiabilidad de la red de ordenadores y

recursos informáticos de una organización. El tiempo de inactividad puede

causar una pérdida significativa de la reputación e ingresos. La planificación

de los procesos y procedimientos de mantenimiento de la red facilita la alta

disponibilidad y control de costes. Este capítulo presenta y evalúa comúnmente

practicados modelos y metodologías para mantenimiento de la red, se presentan

los procesos y procedimientos que son partes fundamentales de cualquier

metodología de mantenimiento de la red e identifica y evalúa las herramientas,

aplicaciones y recursos que apoyan los procesos de mantenimiento de la red.

Aplicación de Metodologías

de mantenimiento.

Soporte y mantenimiento son dos de las tareas principales que realizan

los ingenieros de red. El objetivo del mantenimiento de la red es mantener la

red disponible con la interrupción del servicio mínimo y en los niveles de

rendimiento aceptables. Mantenimiento de la red incluye tareas periódicas tales

como hacer copias de seguridad y actualizaciones a los dispositivos o software.

El mantenimiento de redes estructuradas proporciona una guía que puede seguir para maximizar el tiempo de

funcionamiento de la red y minimizar las interrupciones no planificadas, pero

las técnicas exactas que debe utilizar, se rigen por las políticas,

procedimientos, su experiencia y las preferencias de la empresa.

La

red de apoyo incluye el seguimiento de las tareas de

interrupciones, impulsando como respuesta a dispositivo y fallos de enlace y

para los usuarios que necesitan ayuda. Debe evaluar los modelos y las

metodologías utilizadas para el mantenimiento de la red comúnmente practicadas

e identificar los beneficios que estos modelos que aportan a su organización.

También debe seleccionar modelos de mantenimiento generalizadas y herramientas

de planificación que se adapten mejor a

su organización.

Modelos y Metodologías de

mantenimiento.

Una descripción típica del trabajo del ingeniero de sistemas suele

incluir elementos tales como la instalación, la implementación, el

mantenimiento y el apoyo a los equipos de red. El conjunto exacto de las tareas

realizadas por los ingenieros de red puede diferir entre las organizaciones.

Dependiendo del tamaño y tipo de organización, algunos o todos los puntos son

susceptibles a ser incluido en ese conjunto:

·

Las tareas relacionadas con la instalación y el mantenimiento del

dispositivo: Incluye tareas como la instalación de

dispositivos y software. Creación y copia de seguridad de las configuraciones y

software.

·

Tareas relacionadas con la respuesta de fallo:

Incluye tareas de soporte a los usuarios que experimentan problemas en la red,

tales como solución de problemas de dispositivos o fallos de enlace, el

reemplazo de equipos y restaurar copias de seguridad.

·

Tareas relacionadas con el desempeño de la red:

Incluye tareas como la planificación de la capacidad, la optimización del

rendimiento y la supervisión del uso.

·

Tareas relacionadas con los procesos de negocio: incluye tareas tales como la documentación, cumplimiento de la

auditoría y acuerdo de nivel de gestión de servicio (SLA).

·

Las tareas relacionadas con la seguridad:

Incluye tareas como el seguimiento y la implementación de procedimientos de

seguridad y auditoría de seguridad.

Los ingenieros de red no sólo deben comprender la definición de su

propia organización de mantenimiento de la red y de las tareas que incluye,

pero también deben comprender las políticas y procedimientos que rigen la forma

en que se llevan a cabo esas tareas. En muchas redes más pequeñas, el proceso

es impulsado en gran medida por interrupciones. Por ejemplo, cuando los

usuarios tienen problemas, puedes

iniciar ayudándolos o cuando las aplicaciones experimenta problemas de

rendimiento para actualizar los enlaces o equipos. Otro ejemplo es el de una

empresa de ingeniería que busca mejorar la seguridad de la red sólo cuando se

presentan problemas de seguridad o incidentes. Aunque esto es obviamente el

método más básico de realizar el mantenimiento de la red, está claro que tiene

algunas desventajas, incluyendo las siguientes:

·

Tareas que son beneficiosos a

largo plazo para la salud de la red pueden ser ignorados, pospuesto o se

olvidan.

·

Las tareas no pueden ser

ejecutados por orden de prioridad o urgencia, pero en su lugar en el orden en

que fueron solicitadas.

·

La red puede experimentar más tiempo

de caída de lo necesario porque los problemas no se evitaron.

No se puede evitar el trabajo de las interrupciones en su totalidad

debido a las fallas que van a suceder y no se puede planear ellos. Sin embargo,

usted puede reducir la cantidad de incidentes impulsados (control de alarmas) por

el trabajo de forma proactiva en el seguimiento y la gestión de los sistemas.

La alternativa al modelo de mantenimiento por interrupciones está estructurada

por el mantenimiento de la red. Predefine estructurados de mantenimiento de

redes y planes de gran parte de los procesos y procedimientos. Este enfoque

proactivo no sólo reduce la frecuencia y la cantidad de usuarios, aplicaciones

y problemas de negocio, sino que también hace que las respuestas a los

incidentes sea de forma más eficiente. El enfoque estructurado para

mantenimiento de la red tiene algunas ventajas claras sobre el enfoque por

interrupciones, incluyendo las siguientes:

·

Reducción del tiempo de inactividad de la red : Al descubrir y prevenir los problemas antes de que sucedan, puede

evitar o al menos minimizar el tiempo de inactividad de la red. Usted debe

tratar de maximizar el tiempo medio entre fallos (MTBF). Incluso si usted no

puede prevenir los problemas, usted puede reducir la cantidad de tiempo que se

necesita para solucionarlos siguiendo los procedimientos adecuados y utilizando

herramientas adecuadas. Usted debe tratar de minimizar el tiempo medio de

reparación (MTTR). Maximización de MTBF y MTTR minimizando traduce en menores

daños financieros y una mayor satisfacción del usuario.

·

Más rentabilidad: La supervisión del

rendimiento y planificación de capacidad le permite hacer decisiones

presupuestarias adecuadas para las necesidades de redes actuales y futuras.

Elegir el equipo adecuado y su uso para la capacidad significa una mejor

relación precio / rendimiento durante la vida útil de sus equipos. Menores

costos de mantenimiento y el tiempo de inactividad de la red también ayudan a

reducir la relación precio / rendimiento.

·

Una mejor alineación con los objetivos de negocio: En el mantenimiento de la red estructurada, en lugar de dar prioridad

a las tareas y la asignación de presupuestos basados en los incidentes, el

tiempo y los recursos se asignan a los procesos en función de su importancia

para el negocio. Por ejemplo, mejoras y trabajos importantes de mantenimiento

no se han programado durante las horas críticas del negocio.

·

Seguridad de red superior: La atención a la

seguridad de la red es parte del mantenimiento de la red estructurada. Si las

técnicas de prevención no detienen una violación o ataque, mecanismos de

detección contendrán ellos, y personal de apoyo será notificado a través de

registros y alarmas. La monitorización le permite observar las

vulnerabilidades, las necesidades y justificar los planes para fortalecer la

seguridad de la red.

Varias metodologías de mantenimiento de redes conocidas han sido

definidos por una variedad de organizaciones, como la Organización

Internacional de Normalización (ISO), el sector de las Telecomunicaciones Unión

Internacional de Telecomunicaciones (UIT-T), y Cisco Systems. Los ingenieros de

soporte de red deben estudiar estos e incorporar los elementos de estos modelos

de acuerdo a sus necesidades de entorno. Cuatro ejemplos de mantenimiento y

metodologías de red bien conocido son los siguientes:

·

Biblioteca de Infraestructura de TI (ITIL):

Este marco para la gestión de servicios describe las mejores prácticas que

ayudan en la prestación de servicios de TI de alta calidad que están alineados

con las necesidades y procesos de negocio.

·

FCAPS: Este modelo, definido por la ISO,

divide las tareas de gestión de red en cinco categorías diferentes:

•

Gestión de fallos

•

Gestión de la configuración

•

Gestión contable

•

La gestión del rendimiento

•

Gestión de seguridad.

Tenga en cuenta que el término FCAPS es impulsado desde la primera

letra de cada categoría de manejo.

·

Red de Gestión de Telecomunicaciones (TMN): El

UIT-T integrado y perfeccionó el modelo FCAPS para definir un marco conceptual

para la gestión de redes de telecomunicaciones y describe el establecimiento de

una red de gestión que haga interfaz con una red de telecomunicaciones en

varios puntos diferentes con el propósito de manual y tareas de mantenimiento

automatizadas.

·

Cisco Lifecycle Services: Este enfoque es un

modelo que ayuda a las empresas para implementar con éxito, operar y optimizar

las tecnologías de Cisco en su red. Este modelo a veces también hace referencia

al modelo de Preparar, planificar, diseñar, implementar, operar y optimizar

(PPDIOO), basado en los nombres de las seis fases del ciclo de vida de la red.

Tareas de mantenimiento de la red se consideran generalmente parte de las fases

de operación y optimización del ciclo.

La determinación de

procedimientos y herramientas para apoyar los modelos de mantenimiento Los que deciden realizar el mantenimiento de la red estructurada deben

seleccionar uno de los modelos de mantenimiento de red recomendados o construir

un modelo personalizado que se ajuste a sus necesidades particulares, tomando

elementos de diferentes modelos. Por ejemplo, si una empresa opta por el modelo

FCAPS, tendrán cinco tareas principales de gestión en sus manos:

·

Gestión de fallos: Gestión del fallo es el

dominio en el que se descubren y se corrigen los problemas de red. Aunque

algunos de estos esfuerzos es; inevitablemente, por eventos, el documento se

centra en el mantenimiento preventivo. Se tomen las medidas adecuadas para

evitar averías e incidencias pasadas que vuelvan a ocurrir, por lo que el

tiempo de inactividad de la red se reduce al mínimo.

·

Gestión de la configuración: Administración de

la configuración se ocupa de tareas como la instalación, la identificación y

configuración de hardware (incluyendo componentes como una línea de tarjetas,

módulos de memoria y fuentes de alimentación) y servicios. Gestión de la

configuración también incluye el software y la gestión de firmware, control de

cambios, gestión de inventario, además de la supervisión y la gestión del

estado de la implementación de los dispositivos.

·

Gestión de la contabilidad: Contabilidad de

gestión se centra en cómo distribuir de manera óptima los recursos entre los

suscriptores de la empresa. Esto ayuda a reducir al mínimo el costo de las

operaciones al hacer el uso más eficaz de los sistemas disponibles. La distribución

de costes y facturación de los departamentos/usuarios también son tareas de la gestión

de contabilidad.

·

La gestión del rendimiento: La gestión del

rendimiento es acerca de la gestión del rendimiento global de la red de la

empresa. El documento se centra en maximizar el rendimiento, identificar los

cuellos de botella y la formación de los planes para mejorar el rendimiento.

·

Gestión de seguridad: es responsable de

asegurar la confidencialidad, integridad y disponibilidad (CIA). La red debe

estar protegida contra el acceso no autorizado y sabotaje físico y electrónico.

La gestión de la seguridad asegura la CIA a través de la autenticación,

autorización y contabilidad (AAA), además de otras técnicas como el cifrado, la

red de protección perimetral, detección y prevención de intrusiones, y la

supervisión y presentación de informes de seguridad.

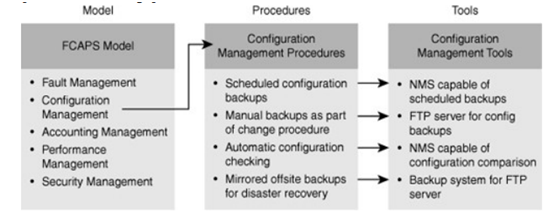

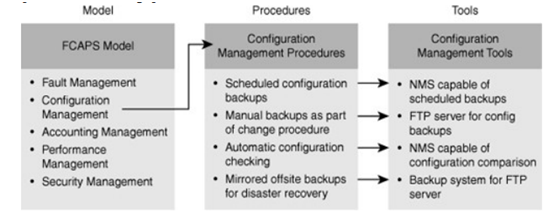

Tras la selección de un modelo de mantenimiento de la red, debe

traducir el modelo teórico a los procedimientos prácticos que estructuran los

procesos de mantenimiento de la red para su red. La figura 1-1 muestra un

ejemplo donde se definen cuatro procedimientos para el elemento de gestión de

la configuración del modelo de FCAPS.

Figura

1-1. Los modelos, procedimientos y herramientas

Una vez que haya definido sus procesos y procedimientos, se hace mucho

más fácil ver las funcionalidades y herramientas que usted necesita tener en su

caja de herramientas de gestión de red para apoyar estos procesos. Como

resultado, se puede seleccionar una gestión de red y soporte de herramientas

eficientes y rentables que ofrece las herramientas y ojalá se adapte a sus

limitaciones presupuestarias. La Figura 1-1 muestra un conjunto de herramientas

de gestión de red (en la columna de la derecha) que ofrece cuatro herramientas,

uno para cada uno de los procedimientos que se definen (en la columna del

medio). Es de destacar que un enfoque de mantenimiento de la red controlada por

alarmas, por lo general conduce a un conjunto de herramientas de gestión de red

fragmentada. La razón es que las herramientas se adquieren en una base en la

demanda para hacer frente a una necesidad particular, en lugar de considerar el

conjunto de herramientas en su conjunto y la construcción de ésta para apoyar

todos los procesos de mantenimiento de la red.

El mantenimiento de la red implica muchas tareas. Algunas de estas

tareas son casi universal, mientras que otros podrían ser desplegada por sólo

algunas organizaciones o realizados de una forma única. Procesos tales como la

planificación del mantenimiento, cambio de control, documentación, recuperación

de desastres, y supervisión de la red son los elementos comunes de todos planes

de mantenimiento de la red. Establecer los procedimientos que se adapten a las

necesidades de una mejor organización, los ingenieros de red deberá hacer lo

siguiente:

·

Identificar las tareas de

mantenimiento de redes esenciales.

·

Reconocer y describir las ventajas

de mantenimiento programado.

·

Evaluar los factores claves de

decisión que afectan a los procedimientos de control de cambios para crear

procedimientos que se ajusten a necesidades de la organización.

·

Describir los elementos esenciales

de la documentación de la red y su función.

·

Plan de recuperación de desastres

eficiente.

·

Describir la importancia de la

supervisión de la red y la medición del desempeño como un elemento integral de

una estrategia de mantenimiento de la red proactiva.

Red Mantenimiento de

tareas de identificación

Independientemente del modelo de mantenimiento de la red y la

metodología que elija o el tamaño de su red, ciertas tareas deben ser incluidas

en el plan de mantenimiento de la red. La cantidad de recursos, tiempo y dinero

que gasta en estas tareas puede variar, sin embargo, dependiendo del tamaño y

el tipo de su organización. Todos los planes de mantenimiento de la red deben

incluir procedimientos para llevar a cabo las siguientes tareas:

• Servicio de adicciones,

movimientos y cambios: Las redes siempre están experimentando cambios Como

la gente que realiza cambios y reestructuración en la oficina, los dispositivos

de red como computadoras, impresoras y servidores pueden necesitan ser movidos,

y los cambios de configuración y cableado podrían ser necesarias. Esto añade,

se mueve, y los cambios son una parte normal de mantenimiento de la red.

• Instalación y configuración de

nuevos dispositivos: Esta tarea incluye la adición de los puertos, la

capacidad del enlace, dispositivos de red y así sucesivamente. La aplicación de

nuevas tecnologías o la instalación y

configuración de nuevos dispositivos se maneja bien por un grupo diferente

dentro de su organización, por una parte externa o manejado por el personal

interno.

• Sustitución de dispositivos

fallidos: Si la sustitución de dispositivos fallidos se

realiza a través del servicio contratos o hechos en casa por los ingenieros de

soporte técnico, es una tarea importante de mantenimiento de la red.

• Copia de seguridad de

configuraciones de dispositivo y el software: Esta

tarea está vinculada a la tarea de reemplazar los dispositivos dañados. Sin

buenas copias de seguridad de software y configuraciones, el tiempo para

reemplazar equipos dañados o recuperarse de los fallos graves no estarán libres

de problemas y podría tomar mucho tiempo.

• Enlace Solución de problemas y

fallos de dispositivos: Los fracasos son inevitables, el diagnóstico y

resolución de fallas relacionadas con los componentes de la red, los vínculos o

conexiones de proveedores de servicios son tareas esenciales en el trabajo de

un ingeniero de la red.

• Aumento del software o parches:

El mantenimiento de la red requiere que usted se mantenga informado de las actualizaciones

de software disponibles o parches y utilizarlo si es necesario. El rendimiento

crítico o la seguridad, las vulnerabilidades suelen ser abordados por las

actualizaciones de software o parches.

• Supervisión de la red:

Control del funcionamiento de los dispositivos y la actividad del usuario en la

red es también parte de un plan de mantenimiento de la red. Supervisión de la

red se puede realizar utilizando mecanismos simples, tales como la recolección

de registros del router y firewall o mediante el uso de sofisticadas

aplicaciones de monitorización de red.

• La medición del rendimiento

y planificación de capacidad: Debido a que la demanda

de ancho de banda es cada vez mayor, otra tarea de mantenimiento de la red es

de realizar al menos algunas medidas básicas para decidir cuándo es el momento

de actualizar los vínculos o el equipo y para justificar el costo de las

inversiones correspondientes. Este enfoque proactivo le permite planificar para

las mejoras (planificación de capacidad) antes que se formen cuellos de botella,

las congestiones se experimentan o producen fallos.

• Redacción y documentación

puesta al día: Preparación de la documentación apropiada de la red que

describe el estado actual de la red de referencia durante la implementación,

administración y resolución de problemas es una tarea de mantenimiento de la

red obligatoria en la mayoría de las organizaciones. La documentación de la red

debe estar al corriente.

Planificación del

mantenimiento de la red.

Usted debe construir procesos y procedimientos para llevar a cabo sus

tareas de mantenimiento de la red, lo que se llama la planificación del

mantenimiento de la red. La planificación del mantenimiento de la red incluye

lo siguiente:

• Mantenimiento de Programación

• La formalización de los procedimientos de control de

cambios

• Establecimiento de procedimientos de documentación de la

red

• Establecer una comunicación efectiva

• Definición de plantillas / procedimientos / convenciones

• La planificación de recuperación de desastres

Programación de

mantenimiento

Después de determinar las tareas y procesos que forman parte del

mantenimiento de la red, puede asignar prioridades a los mismos. También se

puede determinar cuál de estas tareas se interrumpen impulsado por la

naturaleza (fallos de hardware, cortes, etc.) y las tareas que forman parte de

un ciclo de mantenimiento a largo plazo (de parches de software, copias de

seguridad, y así sucesivamente). Para las tareas a largo plazo, tendrá que

elaborar un calendario que garantice que Estas tareas se llevarán a cabo con

regularidad y no perderse en la apretada agenda de trabajo del día a día. En

algunas tareas se puede cambiar o modificarse, se puede adoptar un

procedimiento que está en parte impulsado por interrupción (modificar

solicitudes de entrante) y en parte programada. Las solicitudes de cambio no

necesitan ser manipulados de inmediato. Esto le permite priorizar adecuadamente

las tareas, pero todavía tienen un plazo de ejecución predecible que la parte

solicitante sabe que puede contar con un cambio para ser ejecutado. Con el

mantenimiento programado, tareas que son perjudiciales para la red están

programadas fuera del horario. Puede seleccionar las ventanas de mantenimiento durante

las noches o fines de semana, donde los cortes resulte aceptable lo que reduce las interrupciones innecesarias

en horario de oficina. El tiempo de funcionamiento de la red aumentará a medida

que tanto el número de interrupciones no planificadas y se reduce su duración.

En resumen los beneficios de

mantenimiento programado son las siguientes:

·

El tiempo de inactividad de la red

se reduce.

·

Las tareas de mantenimiento a

largo plazo no serán descuidados u olvidados.

·

Usted tiene plazos de entrega

predecibles para las solicitudes de cambio.

·

Tareas de mantenimiento interruptivas

se pueden programar durante las ventanas de mantenimiento asignadas, lo que

reduce tiempo de inactividad durante las horas de producción.

La formalización de los

procedimientos de cambio de control

A veces es necesario realizar cambios en la configuración, el software

o hardware. Cualquier cambio que se hace tiene un riesgo asociado debido a

posibles errores, conflictos o errores. Antes de hacer cualquier cambio usted debe determinar en primer lugar el

impacto del cambio en la red y equilibrar esto en contra de la urgencia de

realizar el cambio. Si el impacto esperado es alto, puede que tenga que

justificar la necesidad de realizar el cambio y obtener autorización para

proceder con la misma. Por lo general los cambios de alto impacto se realizan

durante las ventanas de mantenimiento específicamente programados para este

propósito. Por otro lado, también tendrá que haber un proceso para cambios de

emergencia.

Por ejemplo, si una tormenta de Broadcast

se produce en la red y un enlace debe ser desconectado para romper el bucle y

permitir que la red se estabilice, es posible que no pueda esperar a la

autorización y la siguiente ventana de mantenimiento. En muchas empresas, el

control de cambios se formaliza y las respuestas a las siguientes tipos de preguntas:

·

¿Qué tipo de cambios requieren

autorización y que es responsable de la autorización de ellos?

·

¿Qué cambios tienen que ser hechos

durante una ventana de mantenimiento y que cambios se pueden hacer

inmediatamente?

·

¿Qué tipo de preparación se

necesita hacer antes de ejecutar un cambio?

·

¿Qué tipo de verificación se

necesita hacer para confirmar que el cambio fue efectivo?

·

¿Qué otras acciones (como la

actualización de la documentación) deben tomarse después de un cambio exitoso?

·

¿Qué medidas se deben tomar cuando

un cambio tiene resultados inesperados o que cause problemas?

·

¿Qué condiciones permiten saltarse

algunos de los procedimientos de cambio normales y cuáles son los elementos de

los procedimientos todavía se deben seguir?

Establecer procedimientos

de documentación de red

Una parte esencial de cualquier operación de mantenimiento de la red es

la construcción y mantenimiento de la documentación puesta al día de la red.

Sin la documentación puesta al día de la red, es difícil planificar e

implementar los cambios correctamente, y la solución de problemas es tediosa y

consume mucho tiempo. Por lo general, la documentación se crea como parte del

diseño e implementación de redes, pero mantenerla actualizada es parte del

mantenimiento de la red. Por lo tanto, cualquier buen cambio producido se

incluirá en la actualización de la documentación pertinente después de que se

haga el cambio. La documentación puede ser tan simple como un par de dibujos de

redes, equipos y listas de software y las configuraciones actuales de todos los

dispositivos. Por otra parte, la documentación puede ser extensa, que describe

todas las características implementadas, las opciones de diseño que se hicieron,

números de contratos de servicios, los procedimientos de cambio, y así

sucesivamente. Los elementos típicos de documentación de la red son los siguientes:

·

Planos de red: Diagramas de la estructura

física y lógica de la red.

·

Documentación de conexión: Las listas de todas

las conexiones físicas pertinentes, tales como parches, conexiones a

proveedores de servicios y salidas de los circuitos eléctricos.

·

Listas de Equipo: Listas de todos los

dispositivos, números de piezas, números de serie, versiones de software

instalados, (en su caso) las licencias de software, la garantía/información de

servicio.

·

Administración de direcciones IP: Listas del

esquema de subredes IP y todas las direcciones IP en uso.

·

Configuraciones: conjunto de todas las

configuraciones de los dispositivos actuales o incluso un archivo que contiene

todas las configuraciones anteriores

·

Documentación de diseño: Este es un documento

que describe la motivación detrás de ciertas opciones de implementación.

Establecer una

comunicación eficaz

El Mantenimiento de la red se realiza generalmente por un equipo de

personas y no puede ser fácilmente dividido en conjuntos exclusivos de las

tareas que no afectan entre sí. Incluso si usted tiene especialistas que se

encargan de las tecnologías o conjunto de dispositivos particulares, ellos

siempre tendrán que comunicarse con los miembros del equipo que son

responsables de las diferentes tecnologías u otros dispositivos. El mejor medio

de comunicación depende de la situación y la organización, sino una

consideración importante para la elección de un método de comunicación es la

facilidad con que se registra y comparte con el equipo de mantenimiento de la

red. La comunicación es vital tanto en la resolución de problemas y soporte

técnico. Durante la resolución de problemas, ciertas preguntas deben ser

contestadas, tales como los siguientes:

·

¿Quién está haciendo cambios y

cuándo?

·

¿Cómo afecta el cambio afecta a

los demás?

·

¿Cuáles son los resultados de las

pruebas que se usaron y qué conclusiones se pueden sacar?

Si las acciones, las pruebas de resultado y conclusiones que no se

comunican entre los miembros del equipo, el proceso en manos de un miembro del

equipo puede ser perjudicial para el proceso tramitado por otro miembro del

equipo. Usted no desea crear nuevos problemas en la resolución de los demás.

En muchos casos, el diagnóstico y la resolución deben ser realizados

por varias personas o durante varias sesiones. En esos casos, es importante tener

un registro de las acciones, las pruebas, la comunicación, y las conclusiones.

Estos deben ser distribuidos entre todos los involucrados. Con una adecuada comunicación,

un miembro del equipo con comodidad debe asumir que otro miembro del equipo ha

dejado. También se requiere la comunicación después de la finalización de la

reparación de averías o cambios.

Plantillas que definen /

Procedimientos / Convenciones (Normalización)

Cuando un equipo de personas ejecuta las mismas tareas relacionadas, es

importante que las tareas se lleven a cabo de forma coherente. Debido a que la

gente pueda tener inherentemente diferentes métodos de trabajo, los estilos y

orígenes, la normalización se asegura el trabajo realizado por diferentes

personas siguen siendo coherentes. Incluso si hay dos enfoques diferentes para

la misma tarea y ambas son válidas, puede ser que produzcan resultados

inconsistentes. Una de las formas de racionalizar los procesos y asegurarse de

que las tareas se ejecutan de forma consistente es definir y documentar los

procedimientos, lo que se llama normalización. La definición y el uso de

plantillas es un método eficaz de documentación de la red y ayuda en la

creación de un proceso de mantenimiento de la red consistente. Lo siguiente son

algunos de los tipos de preguntas contestadas por los convenios de la red, las

plantillas y las mejores prácticas (estandarización):

·

¿Los registros de tiempo y las depuraciones

son configurado a la hora local o Tiempo Universal Coordinado (UTC)?

·

¿En caso de acceder a una lista

final con una explícita "denegar acceso "?

·

¿En una subred IP, la primera o la

última dirección IP válida es asignada como puerta de enlace local?

En muchos casos, puedes configurar un dispositivo de varias formas

diferentes para lograr los mismos resultados. Sin embargo, el uso de diferentes

métodos para lograr los mismos resultados en la misma red puede llevar

fácilmente a confusión, sobre todo durante la solución de problemas. Bajo

presión, se puede perder tiempo valioso en la verificación de las

configuraciones que se suponen correctas simplemente porque están configurados

de forma diferente.

La planificación de

recuperación de desastres

Aunque el MTBF moderna para ciertos dispositivos de red se afirma que

es 5, 7, o 10 años o más, usted siempre debe tener en cuenta la posibilidad de

fallo del dispositivo. Al contar con un plan para estas ocasiones y saber qué

hacer, se puede reducir significativamente la cantidad de tiempo de

inactividad. Una forma de reducir el impacto del daño es construir la

redundancia en la red en los puntos críticos y eliminar los puntos únicos de

fallo. Un único punto de fallo significa que un solo dispositivo o enlace no

tiene una copia de seguridad y su fracaso puede causar grandes daños a su

funcionamiento en red. Sin embargo, debido principalmente a las limitaciones presupuestarias,

no siempre es posible hacer cada enlace, componente y dispositivo redundante. Los

desastres naturales o no, deben ser tenidos en cuenta. Por ejemplo, usted puede

ser golpeado por un desastre como una inundación o un incendio en la sala de servidores.

Cuanto más rápido se puede reemplazar los dispositivos dañados y restaurar la funcionalidad,

es más rápido que su red vaya correr de nuevo. Para reemplazar un dispositivo defectuoso,

usted necesita los siguientes elementos:

·

Hardware de reemplazo.

·

La versión actual de software para

el dispositivo.

·

La configuración actual para el

dispositivo.

·

Las herramientas para transferir

el software y la configuración del dispositivo.

·

Licencias (si procede).

·

Conocimiento de los procedimientos

para la instalación de software, las configuraciones y licencias.

Falta alguno de los elementos enumerados que afectan severamente el tiempo

que se tarda en sustituir el dispositivo. Para asegurarse de que usted tiene

estos elementos disponibles cuando los necesite, siga las siguientes pautas:

·

Hardware de reemplazo: Usted tampoco necesita

tener los dispositivos de repuesto o un contrato de servicio con un

distribuidor o proveedor que reemplazarán el hardware que ha fallado. Por lo

general, esto significa que usted necesita documentación de los números de

pieza de hardware exactos, números de serie y los números de contratos de

servicios para los dispositivos.

·

Software actual: Por lo general, los

dispositivos se entregan con una versión particular del software, que no es

necesariamente la misma que la versión que se estaba ejecutando en el

dispositivo. Por lo tanto, usted debe tener un depósito donde se guardan todas

las versiones actuales de software en uso en su red.

·

Configuración actual: Además de crear copias

de seguridad de tus configuraciones cada vez que realice un cambio, es

necesario tener un sistema de control de versiones clara para que usted sepa

qué configuración es la más reciente.

·

Herramientas: Es necesario tener las

herramientas adecuadas para la transferencia de software y configuraciones para

el nuevo dispositivo, que usted debería ser capaz de hacer, incluso si la red

no está disponible.

·

Licencias: Si el software requiere una

licencia, es necesario tener la licencia o conocer el procedimiento para

obtener una nueva licencia.

·

Conocimiento: Debido a que estos procedimientos se usan con poca

frecuencia, puede que no tenga la información en la memoria. Sin embargo, Debe

tener toda la documentación necesaria lista, le ahorrará tiempo en la ejecución

de los procedimientos necesarios y también disminuirá el riesgo de cometer

errores.

En resumen, los factores clave para una recuperación de

desastres correcta, debe tener todo definido y documentando los procedimientos

de recuperación y asegurarse de que siempre tenga los elementos necesarios

disponibles en caso de que ocurra un desastre.

Red de Monitoreo

y Medición del desempeño

Otro proceso que le ayuda a transformar su proceso de mantenimiento

de la red es el Control de alarmas. Más un enfoque metódico en la

implementación de la red y la supervisión del rendimiento, usted quiere ser

capaz de detectar posibles problemas antes de que se conviertan en problemas y

para ser capaz de aislar los problemas más rápidamente cuando se producen. La

recopilación de datos de rendimiento permite actualizar antes de que una

situación de falla de los recursos se desarrolle en un problema de rendimiento.

La recopilación de datos de rendimiento también ayuda en la

construcción de un caso de negocio para invertir en mejoras de la red. Cuando

usted está comprometido con el cumplimiento de los SLAs para el desempeño de su

red, o si su proveedor de servicio que le garantiza un cierto nivel de servicio,

el rendimiento de la red de monitoreo puede ayudarle a determinar si se cumplen

los SLAs.

Un paso esencial en la medición del rendimiento de la red y

la supervisión es la elección de las variables que se controlan y miden,

incluyendo el estado de la interfaz, la interfaz de carga, carga de la CPU, uso

de memoria y de sus dispositivos. Además los sistemas de medición más

sofisticados, como las mediciones de retardo de la red, jitter, pérdida de

paquetes o pueden incluirse en un monitoreo de red y la política de la medición

del desempeño. El rendimiento de la red, medición y monitoreo de la política y

las decisiones correspondientes de las métricas serán diferentes para cada

organización y la necesidad de estar alineados con los requerimientos del

negocio.

Herramientas de

mantenimiento de red, aplicaciones y recursos

Después de determinar y definir los métodos de mantenimiento de redes,

procesos y procedimientos que se han implementado en su organización, puede

elegir las herramientas, aplicaciones y recursos para la ejecución de las

tareas de mantenimiento de la red de una manera eficiente. Estas herramientas

deben ser adecuadas y accesibles. Todo las tareas que forman parte de su plan

de mantenimiento deben ser apoyados por los productos y aplicaciones que usted

elija, con los costos iniciales y en curso dentro de su presupuesto. Para

determinar la idoneidad de un conjunto de herramientas de mantenimiento de la

red, usted debe aprender a realizar las tareas siguientes:

·

Identificar, evaluar y poner en

práctica los elementos de un conjunto de herramientas de mantenimiento de la

red básica.

·

Evaluar las herramientas que

apoyan el proceso de documentación y seleccionar las herramientas adecuadas

para su organización.

·

Describir cómo la gestión de la

configuración, el software y el hardware de recursos puede mejorar los procedimientos

de recuperación de desastres.

·

Describir cómo el software de

monitorización de red beneficia el proceso de mantenimiento.

·

Analizar los indicadores que

podrían ser utilizados para medir el desempeño de la red y los elementos clave

del proceso de medición de los resultados para crear un plan de medición del

rendimiento apropiado para su organización.

Herramientas Fundamentales,

Aplicaciones y Recursos

Usted tiene muchas herramientas, aplicaciones y recursos de los cuales

elegir para apoyar los procesos de mantenimiento de la red. Estas herramientas

y las aplicaciones varían según el precio, la complejidad, la capacidad y la

escalabilidad. La Figura 1-2 muestra las herramientas y aplicaciones que

pertenecen a la red herramientas de mantenimiento fundamentales.

Los componentes básicos de un conjunto de herramientas de mantenimiento

de la red son las siguientes:

·

Línea de comandos de administración de dispositivos: Cisco IOS Software incluye un potente interfaz de línea de comandos

(CLI) que puede utilizar para configurar y supervisar los routers y switches

individuales. Esto incluye comandos como los comandos show, los comandos debug,

Embedded Event Manager (EEM) y comandos de IP SLA. Después de la configuración

inicial a través de la consola de serie del dispositivo, el CLI se suele

acceder de forma remota a través del uso del Telnet o protocolos de seguridad

Secure Shell (SSH) Para ser capaz de gestionar los dispositivos durante cortes

en la red, una solución de gestión fuera de banda puede ser implementado para

permitir el acceso a la CLI mediante la consola de serie en todo momento.

·

Interfaz gráfica de usuario (GUI) de gestión de dispositivos: Cisco proporciona las herramientas de gestión de dispositivos basados

en GUI gratuitas para muchos routers y switches Cisco. Ejemplos de tales

herramientas incluyen Cisco Configuration Professional (CCP), Secure Device

Manager (SDM), Cisco Configuration Assistant (CCA) , y Cisco Network Assistant

(CNA).

·

Servidor de copia de seguridad: Para crear

copias de seguridad del software y las configuraciones de los routers y

switches, es necesario proporcionar un TFTP, FTP, HTTP o el servidor de Secure

Copy Protocol (SCP). Muchos sistemas operativos incluyen estos servicios como complementos

opcionales y muchos paquetes de software ofrecen estos servicios también.

·

Registrar servidor: Funcionalidad básica de

registro puede ser proporcionada por el envío de mensajes de registro del

router o switch de a un servidor syslog mediante el protocolo syslog. Syslog es un servicio estándar en la

mayoría de los sistemas operativos basados en UNIX o podría ser proporcionada

por la instalación de software adicional en el sistema operativo de su elección.

·

Servidor de tiempo: Para sincronizar los

relojes de todos los dispositivos de red, es útil contar con un servidor

Network Time Protocol (NTP) de su red. Incluso se puede sincronizar el router y

cambiar los relojes a muchos servidores públicos de tiempo disponibles en el

Internet.

Para garantizar la fecha y hora correctas en el registro, para apoyar

otras funciones basadas en el tiempo, tales como el uso de los certificados o

de acceso basado en el tiempo, es vital que los relojes de los dispositivos de

red pueden configurar y sincronizar correctamente. El protocolo de tiempo de

red (NTP) se puede utilizar para sincronizar el reloj de un dispositivo para el

reloj de un servidor NTP, que a su vez está sincronizado a otro servidor más

arriba en la jerarquía de NTP. La posición de un dispositivo en la jerarquía de

NTP se determina por su estrato, que sirve como un número de saltos de NTP. Un

estrato servidor 1; es un servidor que está conectado directamente a una fuente

horaria con autoridad, como una radio o un reloj atómico. Un servidor que

sincroniza su reloj a un servidor de estrato 1 se convertirá en una fuente de

tiempo estrato 2 y así sucesivamente.

Es común tener un conjunto de servidores redundantes en el núcleo de la

red que se sincroniza con una fuente autorizada o un servidor de proveedor de

servicios para sincronizar la configuración de otros dispositivos a las fuentes centrales. En redes grandes, esta

jerarquía incluso podría consistir en múltiples niveles. Se configura servidores

de tiempo utilizando el comando de servidor

NTP. Si los servidores de tiempo múltiple están configurados para

redundancia, el protocolo NTP decide qué servidor es más fiable y se

sincronizará con el servidor. Alternativamente, un servidor preferido puede ser

nombrado por el uso de la opción de prefercommand

en el comando de servidor NTP.

Además de definir los servidores de horario, puede definir su zona horaria

local y configurar los dispositivos para adaptarse al horario de verano.

Finalmente, después de que usted tiene el tiempo sincronizado y la zona horaria

correcta ha sido configurada, configurar el router o switch en cuando estampan

sus entradas de registro y depuración.

Ejemplo 1-1 muestra el reloj de un dispositivo que se sincroniza con un solo

servidor de hora con la dirección IP 10.1.220.3. La zona horaria está configurada

a la hora estándar del Pacífico (PST), que tiene un desfase con la hora

universal coordinada (UTC) -8 horas. El reloj está configurado para cambiar al

horario de verano en el segundo domingo de marzo a las 2:00 de la mañana y

volver a la hora normal el primer domingo de noviembre a las 2:00 am. El registro

de sistema está configurado para utilizar la fecha local y tiempo que incluya

la zona horaria en la marca de tiempo. Para las entradas de registro generados

por depuración, la configuración es similar, pero se incluyen en milisegundos

las marcas de tiempo para una mayor precisión.

"Configuración

de NTP"

Guía de configuración de administración de

red:

Configuración y

Herramientas de Documentación.

Muchos bases web (en línea), herramientas y recursos de mantenimiento

pueden ser de gran ayuda durante la planificación y ejecución de los

procedimientos de mantenimiento de la red. Cisco.com ofrece

numerosas herramientas para apoyar sus procesos de mantenimiento de la red.

Muchas de las herramientas sólo están disponibles para usuarios registrados con

un contrato de servicio vigente los socios de canal de Cisco, sin embargo. Algunas

herramientas útiles y de libre acceso son los siguientes:

·

Herramienta de configuración dinámica: Esta

herramienta le ayuda a crear las configuraciones de hardware. Verifica la

compatibilidad del hardware y el software que usted seleccione, y da una lista

completa de materiales (BOM) que muestra todos los números de pieza necesarios.

Para obtener más información, visite:

·

Característica Cisco de Navigator: Esta

herramienta le permite encontrar rápidamente la correcta versión de Cisco IOS

Software para las funciones que desea ejecutar en la red. Para obtener más

información, consulte http://tools.cisco.com/ITDIT/CFN/

·

SNMP Object Navigator: El protocolo simple de

administración de redes (SNMP)

Traductor de Navegador SNMP identificadores de objetos (OID) en los nombres de objetos. Esta herramienta también le permite

descargar SNMP Management Information Base (MIB) y archivos a verificar. Las MIB soportados en una versión del

software Cisco IOS particular. Para obtener más información, consulte http://tools.cisco.com/Support/SNMP/do/BrowseOID.do

? locales = es.

·

Power Calculator Cisco: Esta herramienta

calcula los requisitos de alimentación de energía para una alimentación particular,

a través de Ethernet (PoE), configuración de hardware. El acceso a esta

herramienta requiere una cuenta de Cisco.com.

Una buena documentación es principalmente el resultado de un buen

proceso. Las buenas herramientas pueden resultar muy útiles para apoyar el

proceso de documentación, pero es más importante que la creación y actualización

de la documentación sea una parte integral de los procesos de mantenimiento. El

valor de la documentación depende en gran medida de lo accesible y que este al

dia. Si usted no puede encontrar o no puede acceder a la documentación cuando

lo necesita o si usted no puede confiar en su información, la documentación no

tiene casi ningún valor. Por lo tanto, debe asegurarse de que cualquier

herramienta o aplicación que se utiliza para apoyar la creación, recuperación y

actualización de la documentación deben ser de fácil acceso y fácil de usar.

Ejemplos de herramientas que se pueden utilizar para acceder, crear y mantener

la documentación son los siguientes:

·

Wiki: Un wiki combina el acceso basado en la

web fácil con capacidades de edición intuitivas. Es adecuado como un sistema de

documentación de base. Puede utilizar un wiki como un marco para vincular

varios otros sistemas de documentación existentes.

·

Seguimiento de problemas del sistema: el resto

de los sistemas de seguimiento de problemas incluye ticket de problema, ticket

de soporte o sistema de ticket de incidente. Un sistema de seguimiento de

problemas permite que las solicitudes de entrada de apoyo, problemas u otros

incidentes que se registren, se de seguimiento y se documente. Al documentar el

progreso, la comunicación, y la escalada de los incidentes, un sistema de

seguimiento de problemas permite a un equipo de personas trabajar en los mismos

incidentes de una manera eficiente. También es posible construir una base de

datos histórica de los problemas, sus tratamientos, y las resoluciones.

Registros de servicios

Los eventos que suceden en un dispositivo de red, como el router se

pueden registrar. Hay diferentes tipos de eventos y diferentes eventos tienen

diferentes niveles de importancia o gravedad.

Ejemplos de eventos son las interfaces que suben y bajan, los eventos de

configuración y adyacencias de protocolo de enrutamiento están estableciendo de

forma predeterminada, los eventos se suelen registrar sólo para la consola del

dispositivo, sin embargo ya que la consola no suele ser de fácil acceso y mucho

menos vigilado, vale la pena recoger y almacenar los registros en un servidor,

o al menos en una pieza separada de la memoria del router, para facilitar el

acceso a ellos durante los procedimientos de solución de problemas.

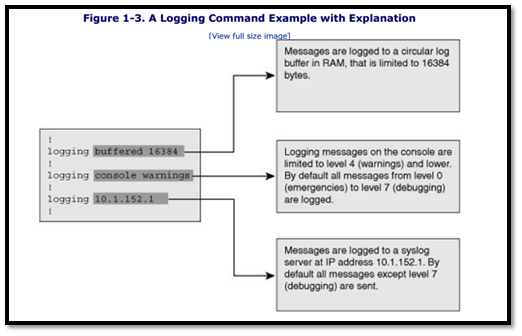

Los Registros de los mensajes de los buffers en el router o switch es

un paso mínimo que garantice que los registros están disponibles en el

dispositivo, siempre y cuando no se reinicie. En algunos dispositivos y

versiones de software Cisco IOS, los registros del buffers están activados de

forma predeterminada. Para habilitar el registro de búfer manualmente, puede utilizar

el registro usando el comando logging

buffered para especificar que los mensajes deben ser almacenados en el

búfer en la memoria RAM del dispositivo. Como una opción, puede especificar la

cantidad de memoria RAM que se debe asignar a este buffer. El tampón es

circular, lo que significa que cuando la memoria intermedia ha alcanzado su

capacidad máxima los mensajes más

antiguos serán descartados para permitir el registro de nuevos mensajes. Se

puede visualizar el contenido de este búfer de registro a través del comando show logging. Registro de los niveles

de gravedad de los dispositivos de Cisco Systems son los siguientes:

·

(0) Emergencias

·

(1) Alertas

·

(2) Crítica

·

(3) Errores

·

(4) Advertencias

·

(5) Notificaciones

·

(6) Informativo

·

(7) Depuración

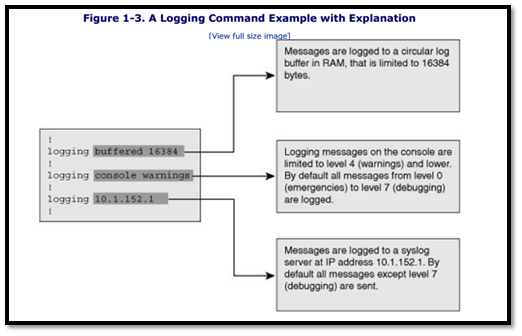

Cuando el registro está habilitado, el nivel de gravedad se puede

especificar como una opción. Esto hace que el dispositivo sólo para registrar

mensajes con una gravedad en el nivel configurado o valor numérico inferior.

Por defecto, los mensajes de todos los niveles de gravedad se registran para

amortiguar. También puede ajustar el nivel de gravedad de registro de la

consola. Por defecto, todos los mensajes de nivel 0 a 7 se registran en la

consola, sin embargo, de manera similar para amortiguar el registro, puede

configurar el nivel de gravedad como un parámetro opcional con el comando logging console.

Los Mensajes de registros son los mejores para ser enviados a un

servidor syslog. Si lo hace, le

permite guardar los registros de todos los dispositivos de red de forma

centralizada. Cuando los mensajes de registro se envían a un servidor syslog,

los registros ya no se pierden cuando se bloquea el dispositivo de red o

reinicios. Puede configurar uno o varios servidores syslog con el comando de

host de registro. De forma predeterminada, sólo los mensajes de nivel de

gravedad 6 o menos se registran en el servidor syslog. Esto se puede cambiar,

de forma similar al tampón o conexión de la consola, pero a diferencia de estos

otros comandos, la gravedad se configura con el comando nivel de la trampa de

registro. Este comando se aplica a todos los hosts syslog configurado. La Figura 1-3 muestra

tres comandos de registro configurados en un dispositivo y una explicación de

cada comando.

Para

obtener más detalles acerca de la configuración de los servicios de registro y

de registro del sistema, consulte el "Sistema de Registro de Sección de

mensajes "de la Guía de configuración de administración de red de Cisco

IOS:

http://tinyurl.com/yc8ftr6

Monitoreo de red y la medición del desempeño de

Herramientas

Las herramientas de gestión de dispositivos basados en GUI y CLI se

utilizan para examinar los dispositivos individuales, por ejemplo, en un

momento usted sospecha que existe un problema. Sin embargo, el problema no

puede ser observado hasta que un usuario se queja. En ese momento, cuando los

usuarios ya han se han dado cuenta de la falla, el problema ha tenido muy

probablemente algún impacto en el negocio. Un sistema de monitoreo de la red

comprueba continuamente la disponibilidad y el estado de los dispositivos de

red. Esto le permite detectar posibles problemas tan pronto como se producen, y

puede ser que incluso le permitirá diagnosticar y resolver estos problemas

antes de que siquiera se pongan de manifiesto a los usuarios finales. La

mayoría del software de monitorización de red incorpora diversos protocolos

como SNMP, ICMP y syslog de modo que usted puede controlar los dispositivos y

eventos de la red. Además, la tecnología Cisco IOS NetFlow se puede aprovechar, no sólo para controlar los

dispositivos, sino también para supervisar

el tráfico real de la red. Algunas herramientas de monitorización de red

también incorporan capacidades de supervisión del rendimiento. Hay una zona

gris entre la supervisión de la red y la medición del desempeño. Si bien a controlar

el rendimiento de la red y buscar defectos y problemas, también puede utilizar

los datos de insumo para la planificación de capacidad, medidas de cumplimiento

de SLA, o efectos contables.

Las tres motivaciones

principales para la medición de rendimiento de la red son las siguientes:

·

Capacidad de planificación: Al medir cargas

promedio y máximo en la red, puede crear una línea de base del tráfico de la

red y conocer la utilización de su red. Al repetir las mediciones con el tiempo,

también reconoce las tendencias en el crecimiento del tráfico y se puede

predecir cuándo se debe actualizar los enlaces o equipos antes de que el

crecimiento comienza a causar problemas de congestión y de rendimiento.

·

Diagnóstico de problemas de rendimiento: Los

problemas de rendimiento son difíciles de solucionar, ya que son difíciles de

cuantificar y son a menudo de naturaleza intermitente. Un usuario podría decir:

"Aplicación x es muy lento últimamente." Pero, ¿qué significa eso?

¿Cuándo es exactamente la aplicación lenta? ¿Qué está causando este problema?

¿Es el software de cliente defectuoso o es el servidor o la red en el medio?

Tener una buena idea de la carga en la red, en concreto en el camino entre el

cliente y el servidor, le ayuda a determinar si la congestión de red podría ser

la causa de los problemas.

·

Cumplimiento de SLA: Ya sea que usted está

garantizando un nivel de servicio a los demás a través de un SLA o si se les ha

prometido un cierto nivel de servicio por un proveedor, usted necesita tener

una manera de medir si se cumplen las garantías de servicio definidos en el SLA.

Puede medir el rendimiento de la red, primero con recopilación de

estadísticas de los routers y switches. Las estadísticas recogidas pueden

entonces ser almacenados en una base de datos, graficar con respecto al tiempo

y analizarlo. Esta información puede ser muy útil para la planificación de la

capacidad y resolución de problemas de rendimiento. Estadísticas típicas de

reunir son los contadores de paquetes, bytes sobre interfaces, CPU de dispositivo

y la utilización de memoria Para el cumplimiento de SLA, por otra parte, es más

útil para medir los indicadores clave, tales como el tiempo de ida y vuelta

(RTT) , jitter y pérdida de paquetes. La función de IP SLA que está disponible

en muchos routers de Cisco le permite configurar las sondas que miden estos

indicadores clave a lo largo de una ruta específica a través de la red. Las

estadísticas pueden ser leídas mediante comandos de Cisco IOS o recolectadas a

través de SNMP. Los datos en bruto se almacenan en una base de datos y luego se

puede analizar o representar gráficamente. Cisco Internetwork Monitor de

rendimiento (IPM), que es parte de la solución de gestión de LAN CiscoWorks,

puede aprovechar la funcionalidad IP SLA en los routers para proporcionar

gráficos de rendimiento detallados. Además, varios otros software de gestión de

red tiene la capacidad para recopilar estadísticas utilizando SNMP y graficar

los resultados. El código abierto multi Router Traffic Grapher (MRTG) y otros

productos basados en él son ejemplos de este tipo de software.

La implementación de seguridad y restauración

de Servicios.

Un elemento esencial de cualquier kit de herramientas de mantenimiento

de la red es un servidor de copia de seguridad de la que la configuración del

dispositivo y el software Cisco IOS se pueden copiar y restáuralos. El servicio

más simple y más comúnmente implementado es TFTP, que no requiere ninguna

configuración en los dispositivos de red. El servidor está configurado para

servir y recibir archivos sin necesidad de autenticación o identificación, aparte

de especificar el nombre del archivo de configuración o software en sí mismo.

El hecho de que el protocolo no requiere autenticación y que todo el contenido

se envía a través de la red en texto claro hace que sea un mecanismo

relativamente inseguro. Más protocolos seguros, tales como FTP, SCP y HTTP o

HTTPS también se pueden utilizar como un medio de transferencia de

configuraciones y de software Para usar

cualquiera de estos protocolos más seguros, debe especificar el nombre de

usuario y contraseña que se utiliza para autenticar al servidor. Por todos

estos protocolos, las credenciales pueden ser especificadas como parte del localizador

uniforme de recursos (URL) que se utiliza con el comando copy. El

nombre de usuario y la contraseña se especifican, colocando el nombre de

usuario y contraseña como usuario: contraseña@

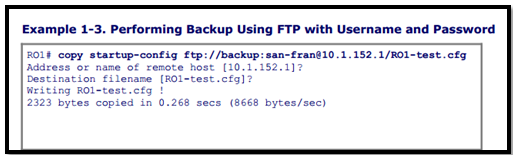

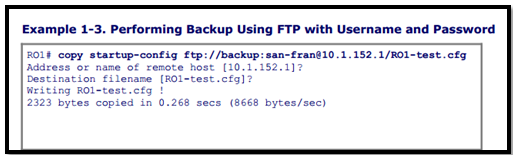

antes del nombre del servidor o la dirección IP en la URL. Ejemplo 1-3 muestra

cómo copiar la configuración de inicio a través de FTP a un servidor con la

dirección IP 10.1.152.1 y un archivo denominado SR1 - test.cfg utilizando el nombre de la copia de seguridad

de usuario y contraseña san-fran.

Para SCP, HTTP y HTTPS que usaría una sintaxis similar, sustituyendo el

prefijo ftp:// URL con scp ://, http:// o https://, respectivamente.

Especificar el nombre de usuario y contraseña en la línea de comandos es algo

engorroso y sufre por el hecho de que la contraseña se muestra en texto claro

en la pantalla, que es menos deseable desde el punto de vista de la seguridad.

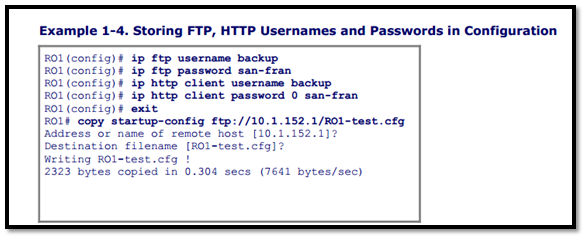

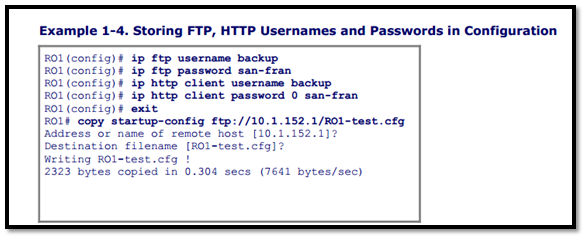

Para evitar este problema, el nombre de usuario y contraseña se pueden

especificar en la configuración, en lugar de en la línea de comandos, para el

FTP, HTTP y HTTPS protocolos. Ejemplo 1-4 muestra cómo almacenar FTP y HTTP nombre

de usuario y contraseñas en la configuración y realice una copia de seguridad

de FTP sin tener que escribir el nombre de usuario y contraseña.

Los mismos comandos de configuración se utilizan tanto para HTTP y

HTTPS. La única diferencia es el identificador de protocolo en la URL. Es

importante saber que a pesar de FTP y HTTP requieren autenticación, estos

protocolos enviar las credenciales en texto no cifrado. HTTPS y SCP usa cifrado

para garantizar la confidencialidad tanto de las credenciales de transmitidos y

el contenido del archivo transferido. Cuando sea posible utilice protocolos seguros,

tales como HTTPS y SCP.

Crear copias de seguridad de las configuraciones debe ser una parte

integral de su rutina de mantenimiento de la red. Después de cualquier cambio,

debe crear copias de seguridad, copiar el archivo de configuración de la NVRAM

en el dispositivo y una al servidor de red. Si usted tiene suficiente espacio

de almacenamiento flash en el dispositivo, puede que le resulte útil. No sólo

para construir un archivo de configuración en el servidor, sino en la memoria

flash del dispositivo, también. Una característica que puede ser útil en la

creación de archivos de configuración, ya sea de forma local en el dispositivo

o en forma remota en un servidor, es la función de archivo de configuración que

es parte de la configuración Reemplace y característica Configuración Rollback

que se introdujo en el software Cisco IOS Release 12.3 (7) T.

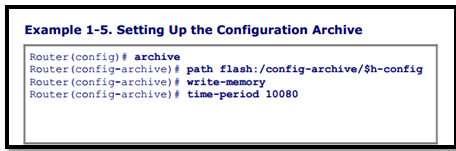

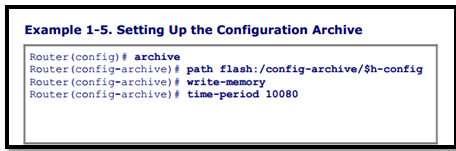

Ejemplo

1-5 muestra cómo configurar el archivo de configuración.

El archivo de configuración se configura con el comando archive en el modo de configuración

global, que le ingresa en el modo de configuración config-archive. En este sub-modo de configuración, puede

especificar los parámetros para el archivo. El único parámetro obligatorio es

la ruta del archivo de base. Esta ruta de acceso se utiliza como el nombre de

archivo base y se añade con un número para cada configuración de archivado

posterior. La ruta se especifica en notación URL y puede ser un local o una

ruta de red compatible con el sistema de archivos de Cisco IOS. No se admiten

todos los tipos de almacenamiento flash locales, a fin de comprobar el tipo de

flash de su dispositivo para el apoyo de esta función si desea almacenar el

archivo de configuración de forma local en un dispositivo en lugar de en un

servidor. La ruta de configuración puede incluir las variables $h para el

nombre de host del dispositivo y $t para incluir una fecha y hora en el nombre del archivo.

Después de especificar la ubicación del archivo, estamos listo para

utilizar y realizar copias de archivo de configuración, se puede crear

manualmente emitiendo el comando archive

config. Sin embargo, la mayor ventaja de esta característica es la forma en

que se puede utilizar para crear y actualizar un archivo de configuración de

forma automática. Mediante la adición de la opción de escritura de memoria a la

sección de configuración de archivo, puede desencadenar una copia de archivo de

configuración en ejecución para ser creado en cualquier momento la configuración

en ejecución en la memoria NVRAM. También es posible generar copias de archivo

de la configuración periódicamente mediante la especificación de la opción de

tiempo de punto seguido de un período de tiempo, se especifica en minutos. Cada

vez que el período de tiempo configurado haya transcurrido, se archivará una

copia de la configuración en ejecución.

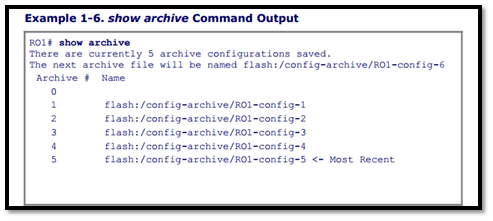

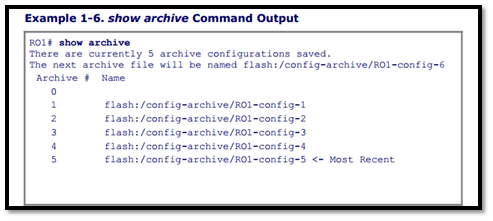

Usted puede verificar la presencia de los archivos de configuración

mediante el comando show Archive.

Además de los propios archivos, el comando muestra el archivo guardado más

reciente y el nombre de archivo para el siguiente archivo que se creará, como

se demuestra en el Ejemplo 1-6

Mediante la creación de copias de seguridad, ya sea copiando los

archivos manualmente o mediante el uso de los archivos de configuración, usted

tiene algo para recurrir cuando ocurre un desastre. Si la configuración de un

dispositivo se pierde por un error humano, fallo de hardware o cuando un dispositivo

necesita ser reemplazado, puede copiar la última configuración archivado para

la NVRAM del dispositivo y arrancarlo para restaurarlo a la misma configuración

exacta que usted había guardado en su archivo. Otro caso común cuando es

posible que desee restaurar el dispositivo a su última configuración archivado

es cuando se ha hecho un cambio o una serie de cambios y no funcionó como se

esperaba. Si estos cambios se hicieron durante una ventana de mantenimiento

regular, a menudo se puede realizar el mismo procedimiento que si usted ha

perdido una configuración totalmente. Copie la última configuración buena

conocida y archivado para la NVRAM del dispositivo y vuelva a cargarlo. Sin

embargo, si realizó estos cambios durante el funcionamiento normal de la red

(por ejemplo, mientras se soluciona un problema), volver a cargar el

dispositivo podría ser una operación perjudicial y no es aceptable a menos que

no tienen otra opción.

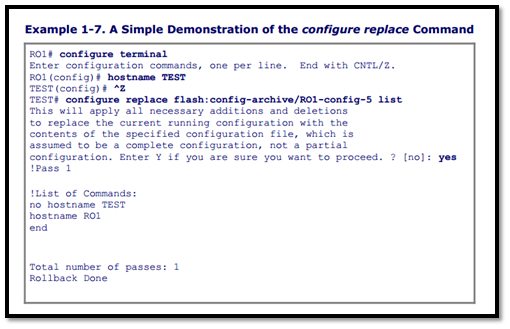

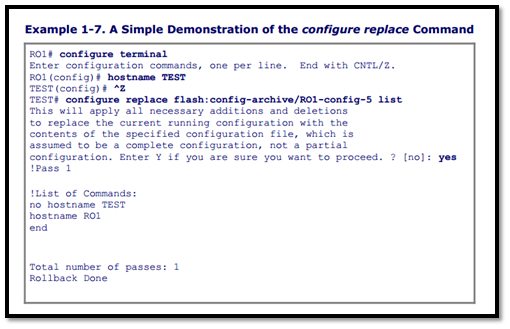

El comando configure replace

permite reemplazar la configuración en ejecución del router con una

configuración guardada. Lo hace mediante la comparación de la configuración en

ejecución con el archivo de configuración designada por el comando configure replace y luego crea una

lista de diferencias entre los archivos. Sobre la base de las diferencias

descubiertas, varios comandos de configuración de Cisco IOS se generan que va a

cambiar la configuración en ejecuciones existentes a la configuración de

reemplazo. El Ejemplo 1 –7 tienes una simple demostración de este comando. La

ventaja de este método es que sólo partes de la configuración que difieren

serán cambiados. El dispositivo no necesita ser recargado, y los comandos existentes

no se vuelven a aplicar. Esta manera de hacer retroceder a una configuración de

archivado existente es el método menos disruptivo que puede utilizar. Dentro de

la documentación en Cisco.com, el comando configure

replace se denomina en ocasiones como una configuración de retroceso, aunque el propio comando no incluye la

reversión como palabra clave.

Ejemplo 1-7

muestra que el nombre de host de un dispositivo se cambia y entonces la

configuración vuelve a ser la configuración de archivado más reciente. La lista

de opciones de comando se agrega al comando configure replace para mostrar los comandos de configuración que se

aplican por la sustitución de configuración. Como se puede ver en el ejemplo, el

cambio que se hizo se deshace, sin afectar a otras partes de la configuración.

Aunque este comando se diseñó para complementar la función de archivo de

configuración, puede utilizar el comando configure

replace con cualquier archivo de configuración de Cisco IOS completo.

Herramientas de recuperación de desastres

Para recuperarse con éxito de un desastre, es necesario lo siguiente:

·

Copias de seguridad de

configuración actualizada

·

Copias de seguridad en software

actualizado

·

Inventarios de hardware

actualizado

·

Herramientas de configuración y el

software de aprovisionamiento

Como partes de la caja de herramientas de mantenimiento de la red fundamental,

TFTP, FTP, SCP, HTTP, HTTPS y servidores son útiles para crear copias de

seguridad de la configuración y el sistema operativo de un router o switch. El

software adicional se puede utilizar para ampliar la funcionalidad de la caja

de herramientas y realice las siguientes tareas:

·

Planificación de copia de seguridad

automática

·

Comparación de archivos de

configuración y el control de cambios

·

Creación y edición de plantillas

·

Emprender configuraciones para

múltiples dispositivos

·

El seguimiento del inventario de

hardware

Administrador CiscoWorks de recursos esenciales (RME), que es parte de

las soluciones de gestión CiscoWorks LAN (LMS), es un excelente ejemplo de

software que proporciona estas funciones. Para más información sobre LMS y

otras utilidades de administración de redes que ofrece Cisco, CONSULTE http://www.cisco.com/en/US/products/sw/netmgtsw/index.html.

Resumen

Hay dos modelos de mantenimiento de redes: Interrupción y estructurada.

El modelo de mantenimiento de la red estructurada tiene las siguientes ventajas

sobre su contraparte por interrupciones:

·

Reducción del tiempo de

inactividad de la red

·

Más de costo-efectividad

·

Una mejor alineación con los

objetivos de negocio

·

Seguridad de red Superior

Ejemplos de metodologías de mantenimiento de redes estructuradas

incluyen las siguientes:

·

IT Infrastructure Library (ITIL)

·

FCAPS (fallas, configuración,

contabilidad, rendimiento y Gestión de la Seguridad; por ISO)

·

RGT (red de gestión de las

telecomunicaciones; Por UIT-T)

·

Cisco Lifecycle Services

Tras la selección del mantenimiento de la red el modelo/metodología,

debe traducir el modelo teórico a los procedimientos prácticos que estructuran

los procesos de mantenimiento de la red para su red. Una vez que haya definido

sus procesos y procedimientos, se hace mucho más fácil ver lo funcionalidades y

herramientas que usted necesita tener en su caja de herramientas de gestión de

red para apoyar estos procesos. Como resultado, se puede seleccionar una

gestión de red y soporte de herramientas eficientes y rentables que ofrece las

herramientas y ojalá se adapte a sus limitaciones presupuestarias.

Todos los planes de mantenimiento de la red deben incluir

procedimientos para llevar a cabo las siguientes tareas:

·

Servicial adicciones, movimientos

y cambios

·

Instalación y configuración de

nuevos dispositivos

·

Sustitución de dispositivos

fallidos

·

Copia de seguridad de

configuraciones de dispositivos y software

·

Enlace Solución de problemas y

fallos del dispositivo

·

Actualización de software o

parches

·

Supervisión de la red

·

La medición del rendimiento y

planificación de la capacidad

·

Documentación Escritura y

actualización

La planificación

del mantenimiento de la red incluye lo siguiente:

·

Mantenimiento de Programación

·

Procedimientos de control de

Cambio

·

Documentación Red

·

La comunicación efectiva

·

Definición de

plantillas/procedimientos/convenciones

·

La recuperación de desastres.

Beneficios de

mantenimiento programado son los siguientes:

·

Se reduce el tiempo de inactividad

de la red.

·

Las tareas de mantenimiento a

largo plazo no serán descuidados u olvidados.

·

Usted tiene plazos de entrega

predecibles para las solicitudes de cambio.

·

Tareas de mantenimiento

disruptivas se pueden programar durante las ventanas de mantenimiento

asignadas, lo que reduce el tiempo de inactividad durante las horas de

producción.

Los elementos

típicos de documentación de la red son los siguientes:

·

Planos de red

·

Documentación de conexión

·

Listas de Equipo

·

Administración de direcciones IP

·

Configuraciones

·

Documentación de diseño

Para llevar a cabo

la recuperación de desastres correcta cuando falla un dispositivo, es necesario

tener lo siguiente disponible:

·

Hardware de reemplazo

·

La versión actual de software para

el dispositivo

·

La configuración actual para el

dispositivo

·

Las herramientas para transferir

el software y la configuración del dispositivo

·

Licencias (si procede)

·

Conocimiento de los procedimientos

para instalar software, configuraciones y las licencias.

Para determinar la

idoneidad de un conjunto de herramientas de mantenimiento de la red, usted debe

aprender a realizar las siguientes tareas:

·

Identificar, evaluar y poner en

práctica los elementos de un conjunto de herramientas de mantenimiento de la

red básica.

·

Evaluar las herramientas que

apoyan el proceso de documentación y seleccionar las herramientas adecuadas

para su organización.

·

Describir cómo la gestión de la

configuración, el software y el hardware de recursos puede mejorar los

procedimientos de recuperación de desastres.

·

Describir cómo el software de

monitorización de red se beneficia el proceso de mantenimiento.

·

Analizar los indicadores que

podrían ser utilizados para medir el desempeño de la red y los elementos clave

del proceso de medición de los resultados para crear un plan de medición del

desempeño que sea apropiado para su organización.

Los componentes

básicos de un conjunto de herramientas de mantenimiento de la red son las siguientes:

·

Gestión de dispositivos basada en

CLI

·

Gestión de dispositivos basada en

GUI

·

Servidor de copia de seguridad

·

Servidor de Log

·

Servidor de tiempo

Ejemplos de Sistemas de Cisco basadas en la web (en línea), herramientas

de mantenimiento y recursos que pueden resultar útiles durante la planificación

y ejecución de los procedimientos de mantenimiento de la red son los siguientes:

·

Herramienta de configuración dinámica: Esta

herramienta le ayuda a crear las configuraciones de hardware. Verifica la

compatibilidad del hardware y el software que usted seleccione, y le da una

lista completa de materiales (BOM) que muestra todos los números de pieza

necesarios.

·

Característica Cisco Navegador: Esta

herramienta le permite encontrar rápidamente la versión de Cisco IOS Software

correcta para las funciones que desea ejecutar en la red. En el momento de

escribir estas líneas, Cisco Feature Navigator no admite Cisco IOS Software

Release 15.0.

·

Objeto SNMP Navigator: El protocolo simple de

administración de redes (SNMP) Navigator traduce identificadores de objetos

SNMP (OID) en los nombres de objetos. Esta herramienta también le permite

descargar SNMP Management Information Base (MIB) y archivos a verificar las MIB

soportados en una versión del software Cisco IOS particular.

·

Power Calculator Cisco: Esta herramienta

calcula los requisitos de alimentación para una alimentación particular, a

través de Ethernet ( PoE), configuración de hardware .

Ejemplos de herramientas que se pueden utilizar para acceder, crear y

mantener la documentación son los siguientes:

·

Wiki

·

Sistema de Seguimiento de

problemas

Las tres

motivaciones principales para la medición de rendimiento de la red son las siguientes:

·

La planificación de capacidad

·

Diagnóstico de problemas de

rendimiento

·

cumplimiento de los SLA

TFTP, FTP, SCP, HTTP y HTTPS se pueden usar para transferir archivos

entre su red y los dispositivos de copia de seguridad. FTP, SCP, HTTP y HTTPS

son más seguras que TFTP, ya que requieren autenticación. SCP y HTTPS son más seguros,

ya que también incorporan el cifrado.

Una característica que puede resultar útil para la creación de archivos

de configuración, ya sea de forma local en el dispositivo o en forma remota en

un servidor, es la función de archivo de configuración que es parte de la configure replace y Configuración

Rollback que se introdujo en el software Cisco IOS Release 12.3 (7) T.

Para recuperarse con éxito de un desastre, es necesario lo siguiente:

·

Copias de seguridad de

configuración actualizada

·

Copias de seguridad en software actualizado

·

Inventarios de hardware

actualizado

·

Herramientas de configuración y el

software de aprovisionamiento